المحتوى

من الأخبار التقنية من أخبار التقنية وأمن المعلومات في العالم والوطن العربي حيث نقدم لكم تقرير اكبر عملية تجسس في العالم دراسة شركة Kaspersky كاسبر اسكاي.

اكبر عملية تجسس في العالم

قبل يومين شركة Kaspersky الروسية والمتخصصه بأمن المعلومات والحواسيب نشرت تقرير عن اكبر عملية تجسس معقدة في التاريخ والتي قامت بها وكالة الأمن القومي الأمريكي NSA والجدير بالذكر ان العملية بدأت تقريبا من 14 سنة عبر ادراج اكواد خاصه في محركات الأقراص الصلبة HDD والمصنعة من شركات مثل Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba, و Seagate

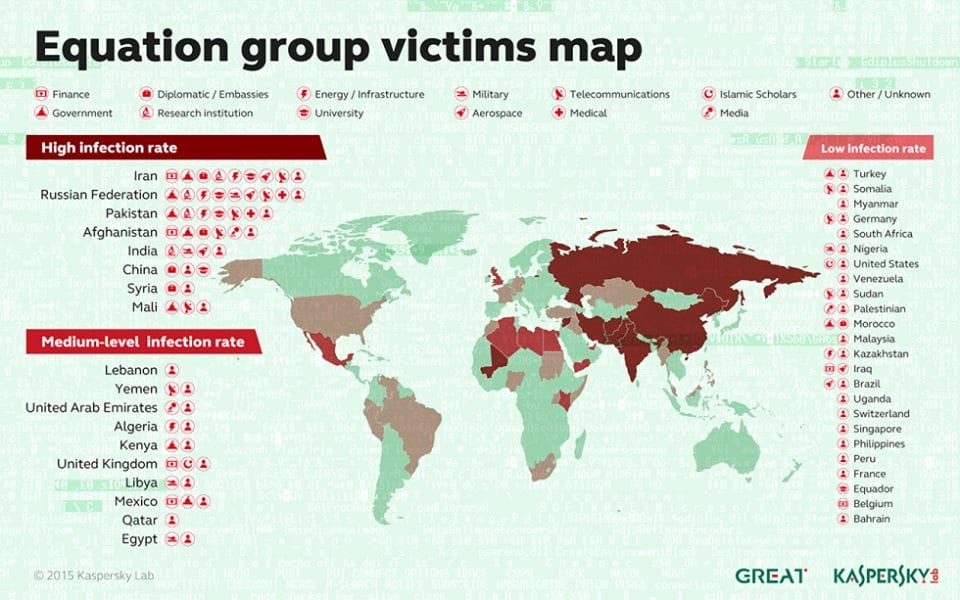

الصورة المدرجه توضح اهم البلدان ومستوى الاصابه في كل بلد.

والصورة ايضا توضح نوع إستخدام الأجهزة المصابه على سبيل المثال في اليمن ان مستوى إنتشار الاصابه بين الأجهزة متوسط وهي مستخدمة في الاستخدام الشخصي او في شركات الاتصالات.

طبعا معروف ان برمجيات مكافة الفيروسات مستحيل تقدر تدخل على عمق نظام تعريف القرص الصلب.

لكن الحل كما ورد ايضا من مصدر التنبيه انه يمكن فقط في حاله واحده إزالة الفيروس من خلال اعادة تعريف البرنامج المصدري للقرص الصلب re-flash من الشركة المصنعه وهو ممكن عند المستخدمين المتقدمين.

بالمناسبة مجموعة انيموس ايضا ظهرت تقريبا قبل 14 سنة kiki رمز تعبيري وهل للموضوعين اي تقارب ! مدري بس مجرد تذكير لكم *_^

الكلام الذي سبق يوضح جزء بسيط من الموضوع لكن سؤال في رأسي كاسبر الروسية كيف قدرت تعرف البلدان المصابه ونوع استخدام الأجهزة .

- العمليات التجسيسة طالت كل من المؤسسات الإعلامية والحكومية والأفراد في الإمارات، والمؤسسات الحكومية والأفراد فقط في السعودية.

- المؤسسات الإعلامية السعودية لم تقع في دائرة عمليات الجسس التي قامت بها مجموعة صقور الصحراء

- عمليات التجسس قائمة ولا تزال على مدار العامين الماضيين. بدأت مجموعة صقور الصحراء بتطوير وبناء عملياتهم في عام 2011، إلا أن حملتهم الأساسية الأضرار الحقيقة بدأت في 2013، وقد تم رصد ذورة نشاطهم في بدايات العام الحالي 2015.

- الأغلبية العظمى من الأهداف هي في مصر وفلسطين وإسرائيل والأردن.

- بعيداً عن الشرق الأوسط ودول المنطقة التي تم استهدافها في الهجمات والبدايات الأولى للمجوعة، فإن مجموعة صقور الصحراء تقوم بالتصيد خارج المنطقة. فقد تمكنوا إجمالياً من مهاجمة أكثر من 3 آلاف ضحية في أكثر من 50 دولة في العالم، وتمكنوا من سرقة أكثر من مليون ملف إلكتروني.

- تستخدم مجموعة التجسس الإلكترونية أدوات تخريبية تستهدف مستخدمي الأجهزة العاملة بنظامي ويندوز وأندرويد.

- لدى خبراء كاسبرسكي العديد من الأسباب تدفعهم للاعتقاد بأن الهاكرز الذين يقفون وراء عصابة “صقور الصحراء” هم من الناطقين الأصليين باللغة العربية (أي أن اللغة العربية هي لغتهم الأم).

-

آلية الوصول إلى الضحايا، والإصابة بالملفات الخبيثة والتجسس

وتعتمد الطريقة الأساسية التي استخدمتها مجموعة “صقور الصحراء” في إيصال الملفات التجسسية للضحايا عبر أدوات التصيد عبر البريد الإلكروني Phishing والمنشورات عبر الشبكات الاجتماعية، ووسائل برامج وتطبيقات المحادثات (الدردشة). واحتوت الرسائل التصيدية على ملفات ملغومة أو روابط تؤدي لمفات ملغومة متخفية بوثائق أو تطبيقات رسمية. واستخدمت “صقور الصحراء” العديد من التقنيات لتحفيز الضحايا على تشغيل الملفات الملغومة. وأحد هذه الأساليب هي حيلة أو خدعة امتداد الملفات ذات التنسيق المقلوب أي من اليمين إلى اليسار.

تستغل هذه الطريقة الحرف الخاص في معيار الترميز القياسي الدولي أو ما يعرف بـ Unicode لإعادة استدعاء الحروف في اسم الملف، مخفية امتداد لملف خطير في منتصف اسم الملف وواضعة امتداد لملف يبدو في ظاهره أنه غير مؤذي ولا تخريبي ولا مثير للشكوك وذلك بالقرب من نهاية اسم الملف. باستخدام هذا الأسلوب، الملفات التخريبية التي تحمل امتدادات مثل .exe و.scr ستبدو على أ نها ملفات غير مؤذية أو ملفات عادية من نوع PDF، وحتى المستخدمين الحذرين الذين لديهم خلفية تقنية جيدة يمكن أن يقعوا فريسة وضحية لذلك. على سبيل المثال، ملف ينتهي بـ .fdp أو .scr يبدو مثل .rcs.pdf

بعد النجاح بإصابة جهاز الضحية، تقوم مجموعة “صقور الصحراء” باستخدام واحد من الأبواب الخلفية الاثنين المختلفة: الباب الخلفي الأساسي من نوع حصان طروادة Desert Falcons’ Trojan أو DHS Backdoor، واللذان على ما يبدو تم تطويرهما وبرمجتهما من الصفر، وهما يخضعان لتطوير مستمر. وقد تمكن خبراء كاسبرسكي من تحديد ما مجموعه أكثر من 100 نموذج من البرمجيات الخبيثة التي تم استخدامها من قبل صقور الصحراء في هجماتهم.

الأدوات الخبيثة المستخدمة لديها آلية تشغيل كاملة للأبواب الخلفية، بما في ذلك القدرة على أخذ صور للشاشات Screenshots، وسجلات النقر على لوحة المفاتيح، وتحميل ملفات ورفعها وتنزيلها، وجمع بيانات ومعلومات حول كافة ملفات الورد والإكسل على القرص الصلب للضحية أو الأجهزة المتصلة عبر منفذ USB، وسرقة كلمات السر المخزنة في سجل النظام (إنترنت أكسبلورر و لايف ماسنجر)، وتسجيل ملفات صوتية. وقد تمكن خبراء كاسبرسكي أيضا من العثور على آثار لنشاط برمجية خبيثة والتي اتضح أنها أبواب خلفية لنظام أندرويد قادرة على سرقة مكالمات الموبايل وسجلات الرسائل النصية القصيرة SMS.